A autenticação em duas etapas costuma ser um método primordial de defesa contra ataques cibernéticos. Afinal de contas, mesmo que um criminoso tenha acesso às credenciais de um usuário ou empresa, ele não poderá acessar os sistemas sem um segundo código, fornecido pelo método. Ele, entretanto, não impediu ataques a grandes corporações como Microsoft, Samsung e, mais recentemente, a Uber, devido a uma exploração que envia uma “chuva de notificações” para os usuários.

É um método que envolve engenharia social e um bombardeio de notificações de login, que se provou bastante eficaz pelos ataques recentes de bancos como o Yanluowang, que atingiu a Cisco, e o Lapsus$. O grupo, que surgiu aos olhos do público depois de atingir o Ministério da Saúde e outros braços do governo brasileiro, voltou ao noticiário nas últimas semanas após as intrusões ao app de transportes e também à desenvolvedora de jogos Rockstar, levando ao vazamento de imagens preliminares do aguardado GTA 6.

A ideia é abusar de sistemas de verificação que enviam notificações ao celular dos usuários. Os criminosos usam credenciais vazadas ou roubadas e ficam enviando solicitações sucessivas; ao mesmo tempo, usam e-mails e mensageiros instantâneos para entrar em contato com o funcionário se passando pelo suporte da companhia, alegando um problema e pedindo que ele aceite o pedido. Incomodado com a chuva de alertas, a vítima acaba fazendo isso e permitindo que o criminoso acesse a rede da corporação como se fosse ela.

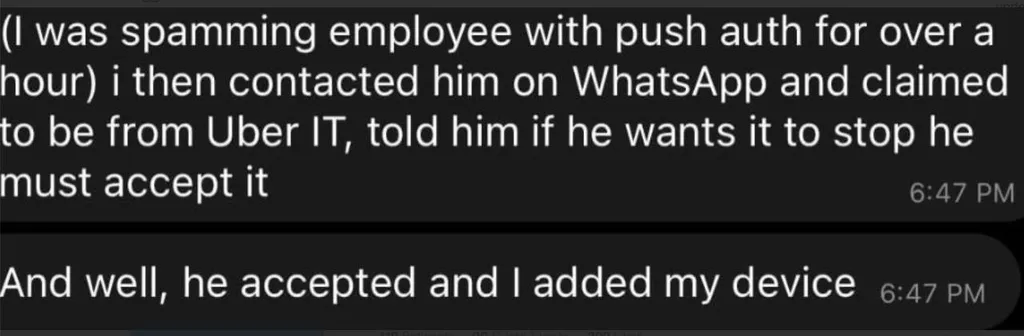

“Eu estava ‘spamando’ o funcionário com autenticação via push por mais de uma hora. Então o chamei no WhatsApp e me passei como alguém da TI da Uber, avisei que se ele quisesse que parasse, deveria aceitar. E bem, ele aceitou e adicionei meu dispositivo”

Isso, nem de longe, significa que a verificação em duas etapas deixou de ser uma alternativa de proteção ou está com os dias contados. Mas isso pode valer, sim, para alguns métodos utilizados para esse fim; da mesma forma que a autorização por meio de SMS foi considerada insegura devido ao risco de roubo de aparelhos ou clonagem de chips, o formato em que uma autorização simples é enviada para autorização ou não pelo usuário começa a ser encarada como tal.

Autenticação em duas etapas robusta ainda é caminho para evitar ataques

O site Bleeping Computer reuniu conselhos de empresas que atuam no setor de segurança e que recomendam a autenticação em dois fatores, e as vozes foram unânimes nesse sentido. A ideia geral, para todos, é que os mecanismos usados devem ser aprimorados para combater os golpes envolvendo a chamada “fadiga de MFA”, ou “MFA Fatigue” em inglês.

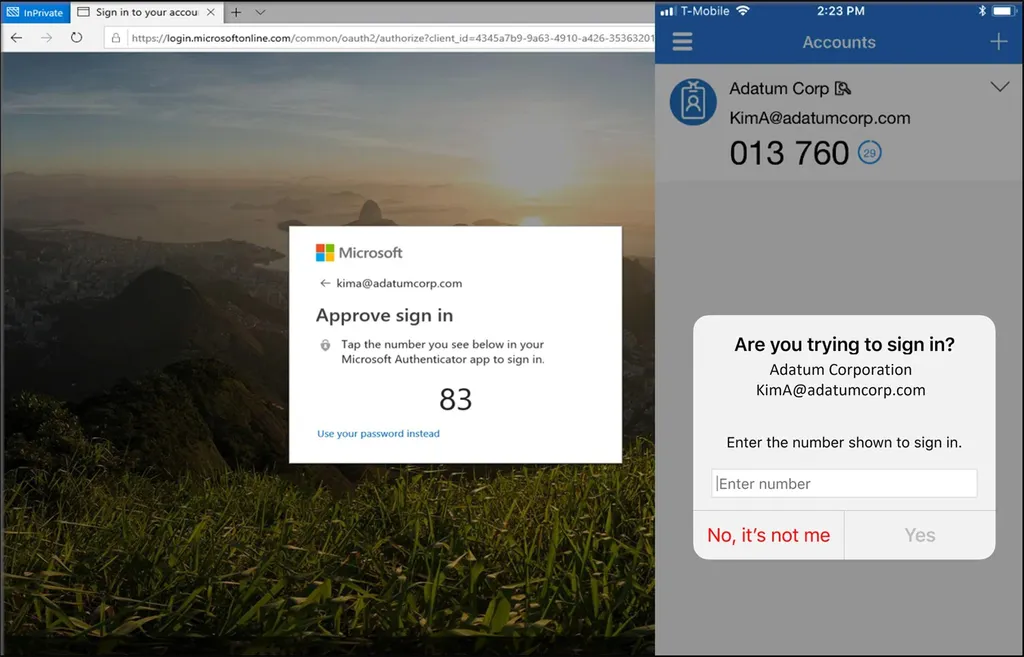

A Microsoft, por exemplo, recomenda a remoção completa de qualquer sistema que dependa de aprovações simples. As autorizações devem exibir códigos numéricos que precisam ser digitados pelo usuário na verificação e, neste caso, passariam longe dos olhares dos criminosos. É um funcionamento semelhante ao dos aplicativos autenticadores, mas que pode funcionar também com as notificações.

Já a Okta vai além e cita, também, a verificação de contexto, antes mesmo de uma solicitação ser emitida para o usuário. Analisar dados como localização geográfica, dispositivo utilizado e comportamento, principalmente quando cruzados com sistemas de inteligência de ameaças, ajuda a identificar possíveis riscos e bloquear automaticamente as intrusões. Registros internos também podem ajudar a detectar e bloquear notificações em massa, um indício de golpe.

A empresa também indica a conscientização de usuários como um caminho, com os funcionários devendo ser educados sobre essa nova via ofensiva. Assim, eles perceberão as notificações sucessivas como uma tentativa de intrusão e ficarão espertos quanto ao contato dos golpistas e a concessão de acesso caso não estejam, eles próprios, fazendo isso.

A Microsoft, ainda, indica a adoção de tecnologias de login sem senha, usando biometria ou conceitos de confiança zero, por exemplo, e reforça a aplicação de bloqueios de notificações em massa. Em seu autenticador próprio, por exemplo, os alertas sempre são exibidos uma única vez, não importando quantas vezes a tentativa de login é realizada, enquanto plataformas corporativas podem restringir, até mesmo, que esses acessos sejam feitos de forma sucessiva, também quebrando o método usado pelos criminosos.

Fonte: Bleeping Computer